没什么新的了,讨论一下TMP2.0技术。

这两年突然出了一个TMP2.0技术。说起来,TMP2.0的硬件是一小块卡。我没深入了解,只作分析。

TMP2.0技术,通过硬件连接电脑I/O总线隐藏它的硬件地址,然后通过系统加密一些重要数据。

这一些重要数据就是加密钥,说白了,它加密数据钥像银行U盾一样,可以放或15组数据,用来电子加密。

现在已经用于win10 和 win 11。用来服务在网页服务器上的网页服务。也就是加密网页或其它数据的功能。也就是网络传递非明文。

说起来就是数据流的数据改变,改变成非识别数据。也就是明文和密文的区别。

有人说加密之后可不可以继续使用一些什么“漏洞”技术。实际上,计算机两边都可以换算成明文。或者只许明文服务。只是系统识别和网络加密。

对可信的服务和终端来说,还是可见的。

TMP技术说起来就是在一个不可见的计算机地址空间存储数据密钥。(很简单的说法)

查看TMP功能开启或存在tmp硬件的命令是TMP.MSC

目前只能清除TPM。这上图没有密钥组。

说说TMP2.0实现的规格其中之一SLB 9665 芯片管理功能。

TMP2.0 的寄存器访问硬件信号。(说起来就是一个硬件连线,也就是硬件"1")

说明一下,这表格第一列是硬件表示的线路使能。没找到特别的地址。

TMP2.0的缓冲类型

缓冲类型 描述

TS Tri 结构引脚

ST Sch-Tri 引脚

OD Open-Drain 引脚

有四位地址/数据位

频道和时钟复位信号控制

物理空间和串行请求。

连接信号使能。

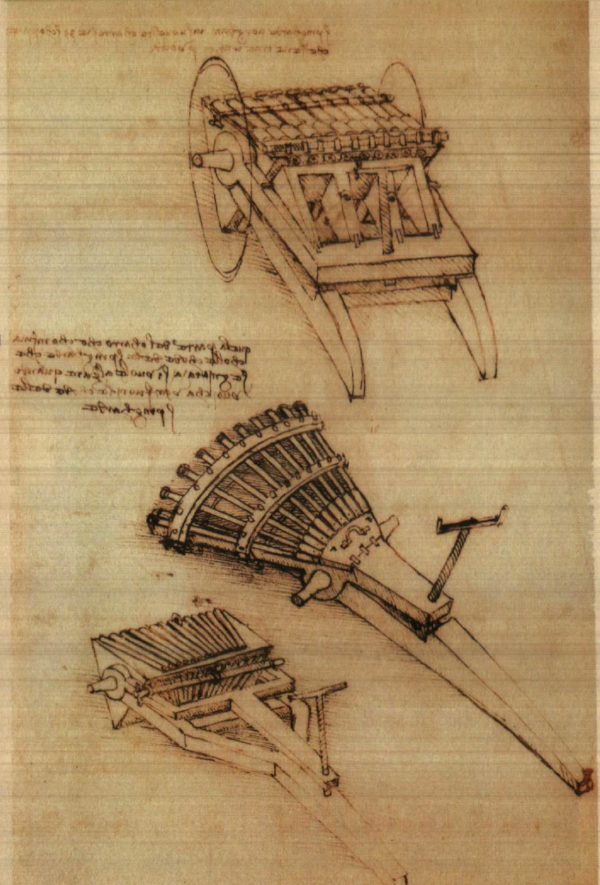

这是TMP 2.0 SLB 9665芯片的电路简图。

TPM全接口 的技术助记功能符号表示。

新笔记:

通过编程语言来访问芯片组。微软件的新版VC可能添加这功能文件头。是终端用户,不做投资使用和查证。

未到语言模块,和接口跳转。

说实话,一直对windows 系列的密钥保存部分留白,这些数据以前是保存在系统C盘WINDOWS目录加密CERT目录下面。或者不公开使用。

用WINDOWS的相关服务命令显示和导入导出。

浅谈这些看法。这些加密数据只是不好分析和找不到固定地址。不是相关的人,可能解决不了转换的问题,实际上终端的明文和服务的明文一样可见。

两台电脑的信任关系。也就是软件信任关系。对第三方嗅探软件密文。

RSA 加密的解法看起来不太容易,只说一下。RSA的加密有两段,一段是固定的。一段是普遍的,这固定的就是公钥。可以说,公钥的随机解密可以随机到某个终端,但是不能固定到某一用户。

说起来还是软件挂接转其它软件会永远让用户端类明文。也就是新数据流指向。这个思路不太一样,有些人接受不来,但可理解。

说实话,加密就是人群不信任的分类。

![B站粉丝实时查看器B-BOX,粉丝牌[书籍文摘]](http://nantz.top/zblog/zb_users/upload/2020/10/202010222113523507396.png)

鄂公网安备42010402000303号

鄂公网安备42010402000303号